تمكن باحث بريطاني مختص بالهجمات الالكترونية، يبلغ من العمر 22 عاماً، من إيقاف الانتشار العالمي لفيروس واناكراي wannacry.

اكتشف الباحث المختص بالهجمات الالكترونية "مفتاح الإغلاق Kill switch" الذي منع انتشار فيروس الفدية wannacry، في الوقت الراهن. وذلك بعد أن شنّ قراصنة الانترنت هجوماً الكترونياً على عدد كبير من المؤسسات والشركات الرئيسية في مختلف دول العالم باستخدام فيروس فدية ransomware أطلق عليه اسم واناكراي WannaCry، مما تسبب في تشفير بياناتها مع المطالبة بدفع مبلغ مالي لقاء إعادتها. ونُفذ الهجوم في منتصف ليل الثالث عشر من أيار/مايو.

وقال الباحث صاحب الحساب على تويتر MalwareTechBlog: "لقد اعتمد القراصنة في هجومهم بشكل أساسي على نطاق غير مسجل، ومن خلال تسجيله استطعنا ايقاف الهجوم".

ووفقاً لمدونة الباحث فقد حصل على عينة من البرمجية الخبيثة بمساعدة صديق له. وعند تشغيل العينة في بيئة تحليل، لاحظ على الفور استعلامها عن نطاق غير مسجل (وهو عبارة عن موقع غير مفعل على الإنترنت يقوم الفايرس بالإتصال به آلاف المرات كل ثانية)، فقام سريعاً بتسجيله وشرائه بمبلغ 10.69 دولار.

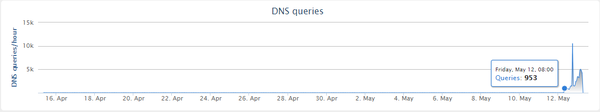

وباستخدام مظلة سيسكو Cisco Umbrella، يمكننا أن نرى فعلاً حجم الاستعلام إلى النطاق قبل تسجيله والذي يدل على بدء الهجوم.

وبينما كان النطاق ينتشر، قام الباحث بتشغيل العينة مرة أخرى في بيئة افتراضية ليشاهد صفحة الفدية من WannaCry، ولكن ما أثار دهشته أنه بعد تشفير الملفات الوهمية وتركها كاختبار، بدأ الفيروس بالاتصال بعناوين IP عشوائية على المنفذ 445 (منفذ يستخدم من قبل البروتوكول SMB الخاص بمشاركة الملفات في ويندوز).

مما ولّد عند الباحث الشك بأن هذه الهجمات ذات صلة بتسريبات الأمن القومي الأمريكي NSA التي قام بها مجموعة أطلقوا على أنفسهم ShadowBroker، حيث نفذوا هجومهم مستغلين ثغرات على بروتوكول SMB. إلا أن الباحث لم يتيقن من ذلك، وهذه هي النتائج التي حصل عليها:

ومما يجدر ذكره أن التسجيل الفعلي للنطاق لم يكن عن غير دراية كما قيل. فمهمة الباحثين هي البحث عن طرق لتتبع وإيقاف برمجيات البوت botnets المحتملة (والأنواع الأخرى من البرمجيات الضارة)، لذا فهم دائمو البحث عن نطاقات خادم التحكم للبرمجيات الخبيثة malware control server (C2) domains غير المسجلة.

ويتابع الباحث في تدوينته أنه قام بربط النطاق بخادم يطلق عليه sinkhole، وتأكد من حصوله على البيانات المتوقعة من النطاق الذي سجله، ووجد أن هناك الآلاف من محاولات الاتصال بالخادم كادت أن تستهلك كامل قدرته. وسرعان ما كان قادراً على إعداد خريطة تتبع للفايروس ونشرها عبر تويتر.

لكن، هذا لا يعني أننا أصبحنا في أمان. فكما صرح الباحث، يمكن لصاحب الهجوم أن يطلق نسخة أخرى باسم نطاق آخر مجهول، أو حتى بهجوم يتطلب طريقة إيقاف مختلفة تماماً.